Um die Probleme einer sicheren OT-Vernetzung in der Industrie zu lösen, hat Sematicon mit dem modularen Hard- und Software-System se.MIS einen neuartigen Ansatz gewählt. Es ist speziell auf die Belange der Industrie zugeschnitten und erfüllt die Anforderungen der IEC62443. Die Plattform mit aufeinander abgestimmten Bausteinen ermöglicht es sowohl den internen Mitarbeitern als auch externem Personal, Wartungsarbeiten sowie die kontinuierliche Überwachung von Anlagen aus der Ferne sicher durchzuführen. Der Zugriff auf se.MIS sowie alle Daten sind kryptografisch gegen Manipulation und Fremdzugriff geschützt – auf Basis moderner IT-Sicherheitsrichtlinien, wie den BSI-Zero-Trust-Empfehlungen. Die Verschlüsselung aller Daten und Verbindungen sowie die Anforderungen der IEC62443 sind ebenso gewährleistet wie eine sichere Anmeldung über Einmalpasswort-App oder hardwarebasierter Kryptoschlüssel.

Da Anlagenbediener in der Industrie häufig wenig Erfahrung mit IT-Systemen haben wurde bei der Entwicklung von se.MIS besonderer Wert auf eine einfache Bedienung und Integration gelegt. Die Installation kann vor Ort von jedem Nutzer selbst vorgenommen werden. Umfangreiches Fachwissen ist dafür nicht notwendig. Das wird durch eine intuitive Administrationsschnittstelle und ausgeklügelte Automatismen im Hintergrund ermöglicht. Zudem kann das System durch seine Modularität an die vielfältigen Bedürfnisse der jeweiligen Industrieanlagen maßgeschneidert angepasst werden. Ziel dieser modularen Lösung ist es, die industriellen Systeme und Anlagen auf Basis moderner IT-Sicherheitsstandards zu integrieren und abzusichern, ohne diese durch zusätzliche Software oder Updates zu verändern.

Alle Zugriffe dokumentieren

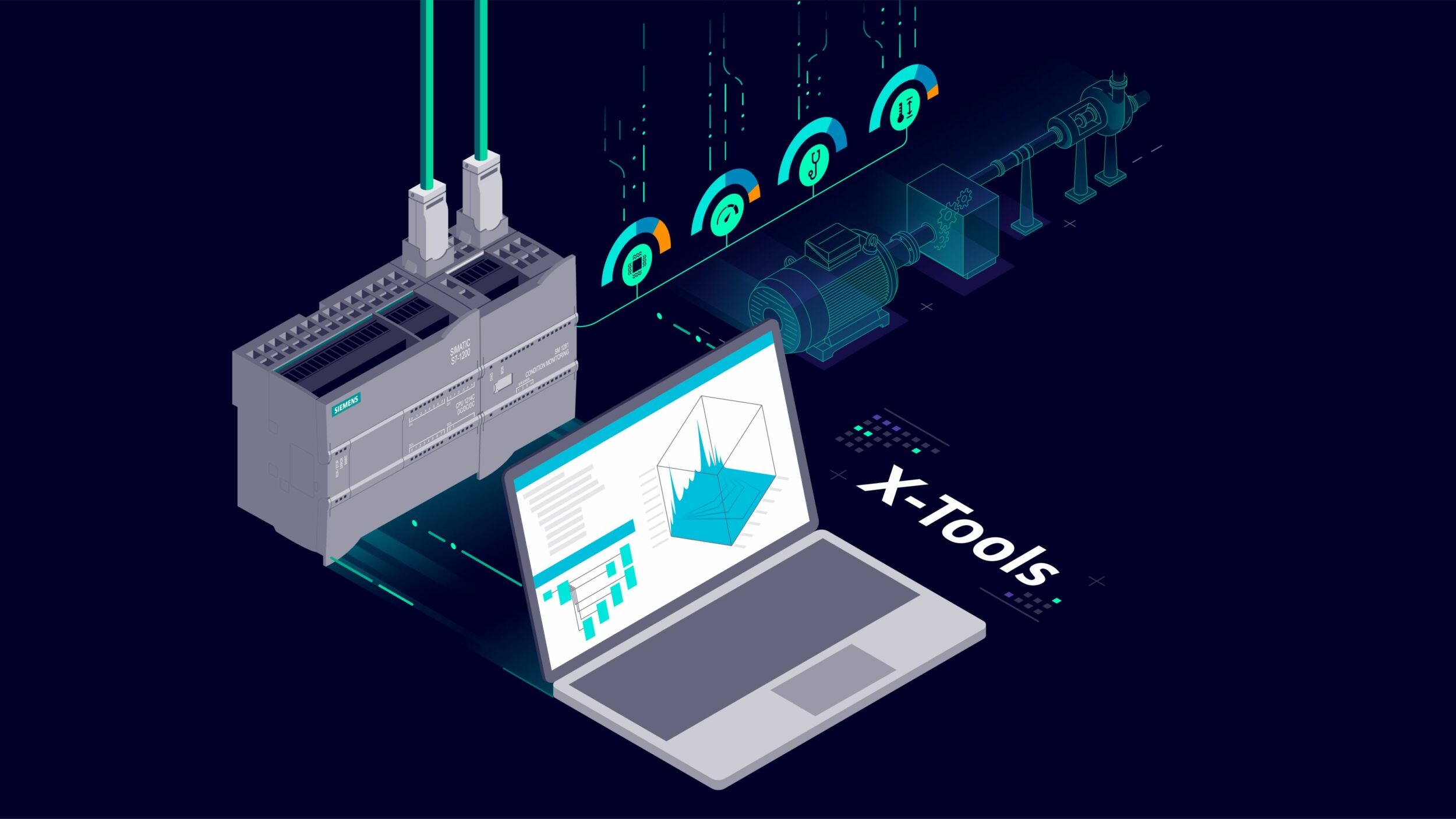

Der se.MIS Manager ist die Kernkomponente der Plattform. Dort konfigurieren die Anwender sämtliche Wartungsbücher für Maschinen und Anlagen sowie die dazu notwendigen Berechtigungen. Das digitale Wartungsbuch, das sämtliche Fernzugriffe auf die angeschlossenen Systeme und Anlagen dokumentiert, agiert als zentrales Element. Dabei ist die Integration und Anbindung an Identity-Provider mit Hilfe von OpenID-Connect, neben LDAP und lokalen Nutzern, wichtig. Es können mehrere externe Datenquellen eingerichtet und kombiniert werden. So kann man nur Benutzer berechtigen die sowohl im internen LDAP als auch in einem externen IDP angelegt wurden. Daher ist se.MIS beim Berechtigungsmanagement sehr flexibel auch an die Bedürfnisse großer Unternehmen anpassbar. Die Zugriffe erfolgen über ein Berechtigungsmodell mit unterschiedlichen Rollen und Benutzergruppen, das exakt definiert, wer wann und wie lange auf ein Zielsystem zugreifen darf. Damit können interne Mitarbeiter auch befristete Wartungssitzungen für externe Techniker freischalten. Auf Wunsch wird dann nicht nur protokolliert, wann und wie lange die Benutzer mit dem Zielsystem verbunden waren, sondern es kann über Videoaufnahme und erstelltem Protokoll der ausgeführten Befehle auch detailliert nachvollzogen werden, welche Aktionen ausgeführt wurden. Wobei dies davon abhängt ob es grafische Sitzungen der IP-Verbindungen sind. Dabei kommt entweder PLC-Guard zum Einsatz oder man kann die Dateien mit Wireshark öffnen, oder anderen Tools die PCAPs verarbeiten können.

Sicherer Fernzugriff

Der se.MIS-Manager ist wahlweise in einer Public- oder Private-Cloud oder alternativ im internen Netzwerk eines Unternehmens angelegt. Daher lässt sich se.MIS hinter eigenen Layer7-Gateways oder hinter Reverse-Proxy-Systemen betreiben. Es handelt sich technisch um eine klassische Web-Verbindung, wobei alle Komponenten ausschließlich TCP-Port443 verwenden. Falls er nicht in einer Cloud läuft, erfolgt der Zugriff von außen über das Internet auf ein sensibles Netzwerk über das se.MIS-AccessGateway. Läuft der se.MIS-Manager in einer Cloud ohne direkte Verbindung ins Maschinennetz stellt der kostenlose se.MIS-Connector die Verbindung zu den Zielsystemen her. Der Connector kann als Software-Paket, Docker-Container und VM betrieben werden und ist Hardware-agnostisch. Viele Partnerhersteller erlauben die zusätzliche Verbindung des se.MIS-Connectors mit ihrem Router oder Edge-Gateway. Im besten Fall braucht man dann gar kein zusätzliches Produkt im Schaltschrank mehr. Der Connector kann auch eingesetzt werden um das Öffnen von Netzwerken (eingehender Traffic) zu verhindern. Konzepte der Micro-Segmentierung sind daher ohne Ausnahmen in der Firewall administrierbar. Die Verbindung wird von innen nach außen aufgebaut und der Verbindungsaufbau findet nur nach erfolgter und erfolgreicher Autorisierung statt.

Beide Systeme kommunizieren ausschließlich verschlüsselt mit HTTPS über TCP-Port 443 miteinander. Der Connector ersetzt damit herkömmliche VPN-Verbindungen und ist auf Wunsch auch in Hardware realisierbar. Zudem bietet se.MIS hier die Möglichkeit im Cloud-Mandanten des Anwenders zu laufen, was die Handhabung von Betriebsprozessen vereinfacht und bei der Integration viele Möglichkeiten offenlässt. Daher ist se.MIS auch für OEMs sehr interessant. Im Idealfall sind sowohl der Manager als auch der Connector die beiden einzigen Systeme, die einen Zugriff auf die Systeme und Anlagen in isolierten Maschinennetzwerken haben. Diese Isolierung wird mit üblichen Netzwerktechniken erzielt, indem etwa eine Firewall ausschließlich dem se.MIS-Manager Zugriff über das gewünschte Protokoll auf ein Zielsystem gewährt. Es können aber auch SSH und klassische IP-Endpoints (wie SPS-Systeme oder andere IP-Komponenten) eingesetzt werden. SSH ist jedoch potentiell eine Gefahr weil es ein Tunnel-Protokoll ist und eine Port-Weiterleitung erlaubt, was in den meisten Fällen und Implementierungen nicht verhindert wird. Daher wird SSH durch se.MIS komplett isoliert. Eine spezielle Applikation auf dem PC des Technikers ist in den meisten Fällen auch gar nicht notwendig.

Der Manager arbeitet mit dem Remote-Desktop-Protokoll (RDP) von Microsoft und mit VNC-Verbindungen (Virtual Network Computing). Bei RDP ist er rückwärtskompatibel, bis Windows 2000 und akzeptiert alle Varianten von VNC. Für ältere Protokolle und Systeme, die über keine direkte Netzwerkverbindung verfügen, sind unterschiedliche Modelle von KVM-Extendern erhältlich. Mit ihnen können MS-DOS-, Windows-3.11- sowie Windows 95/98- oder eingebettete Systeme unter Windows CE eingebunden werden. Linux-Systeme und Netzwerkkomponenten aber auch IoT-Systeme werden via Secure Shell integriert.

Sichere Fernwartung

Für die Wartung von Anlagen und kritischen Systemen ist se.MIS sehr flexibel und ohne zusätzliche Komponenten auf nahezu jeder Virtualisierungs-Plattform oder auf der Hardware von Drittherstellern wie Routern oder Edge-Gateways einzusetzen und isoliert das sensible Anlagennetz zuverlässig vom IT-Netzwerk. Soll oder muss der se.MIS-Connector diese Aufgabe in Hardware-Ausführung übernehmen, ist das Gerät aufgrund seiner kompakten Maße von 150x52x105mm für die Montage im Schaltschrank oder an der Maschine geeignet. Dafür stehen diverse Montagerahmen oder eine DIN-Schiene für den Einbau auf einer Hutschiene zur Verfügung. Der Betriebstemperaturbereich von -25 bis 60°C und die Feuchteresistenz eignen den Connector auch für raue Industrieumgebungen. Darüber hinaus lässt er sich mit verschiedenen Modulen erweitern. Das I/O-Modul erlaubt die direkte Steuerung der Maschine durch elektrische Signale und verträgt an den jeweils vier Ein- und Ausgängen Spannungen von 5 bis 48V, wie sie in der Industrie vorkommen. Das Display-Port-Modul erweitert den HDMI-Anschluss um einen zweiten Monitorausgang, um weitere Bildschirme oder Anzeigetafeln anzubinden. Das LAN-Modul ermöglicht den Anschluss optionaler KVM-Extender-Module, über die zusätzlich die Einbindung älterer Maschinen oder Maschinen-Netzwerke möglich ist.

SPSen sicher schützen

SPSen sind aufgrund ihres Designs besonders anfällig für Angriffe von außen. Oftmals reicht eine Netzwerkverbindung, um die SPS anzuhalten oder Programmteile zu verändern. Für den Betrieb wichtige Funktionen wie etwa Softwareänderungen im Betrieb oder das Device-Discovery können aber auch missbräuchlich dazu verwendet werden, um dem System zu schaden. Mittels Device-Discovery lässt sich etwa die SPS eindeutig identifizieren. Sind das Modell und die angeschlossenen Baugruppen bekannt, kann ein Angreifer in den laufenden Code eingreifen. So lassen sich etwa mit einem Befehl alle Ausgänge der SPS aktivieren. Die Zerstörung der Anlage ist dann sehr wahrscheinlich. Der Aufwand, eine solche Software zu schreiben, ist sehr gering. Außerdem ist der technische Fußabdruck sehr klein und schwer zu erkennen. se.MIS unterstützt durch seine IP-Funktion jede Art von SPS-Steuerung, sofern diese über das Netzwerk konfiguriert und programmiert werden kann. Das Audit-Log speichert in diesem Fall aber lediglich den Netzwerkverkehr zur späteren Analyse ab. Der optional lizenzierbare PLC-Guard kann hier neue Maßstäbe setzen. Er erlaubt den Eingriff in die SPS-Kommunikation und die Überprüfung des Quellcodes bevor dieser die SPS erreicht. Die Prüfung erfolgt dabei unabhängig vom Techniker-PC