In einer Fertigungsanlage mit Industrie-4.0-Standard können alle Abläufe durch entsprechende Software-Systeme überwacht, gesteuert und nachverfolgt werden. Dieses Manufacturing Operations Management (MOM) erscheint auf den ersten Blick kompliziert, erweist sich aber schnell als vorteilhaft, weil Unternehmen durch integrierte Fertigungssysteme ihre Produktion genau kontrollieren und die Effizienz ihrer Anlagen maximieren können. Eine zentrale Rolle beim MOM ist das Manufacturing-Execution-System (MES).

Ein MES verlangt nach Vertrauen im Netzwerk

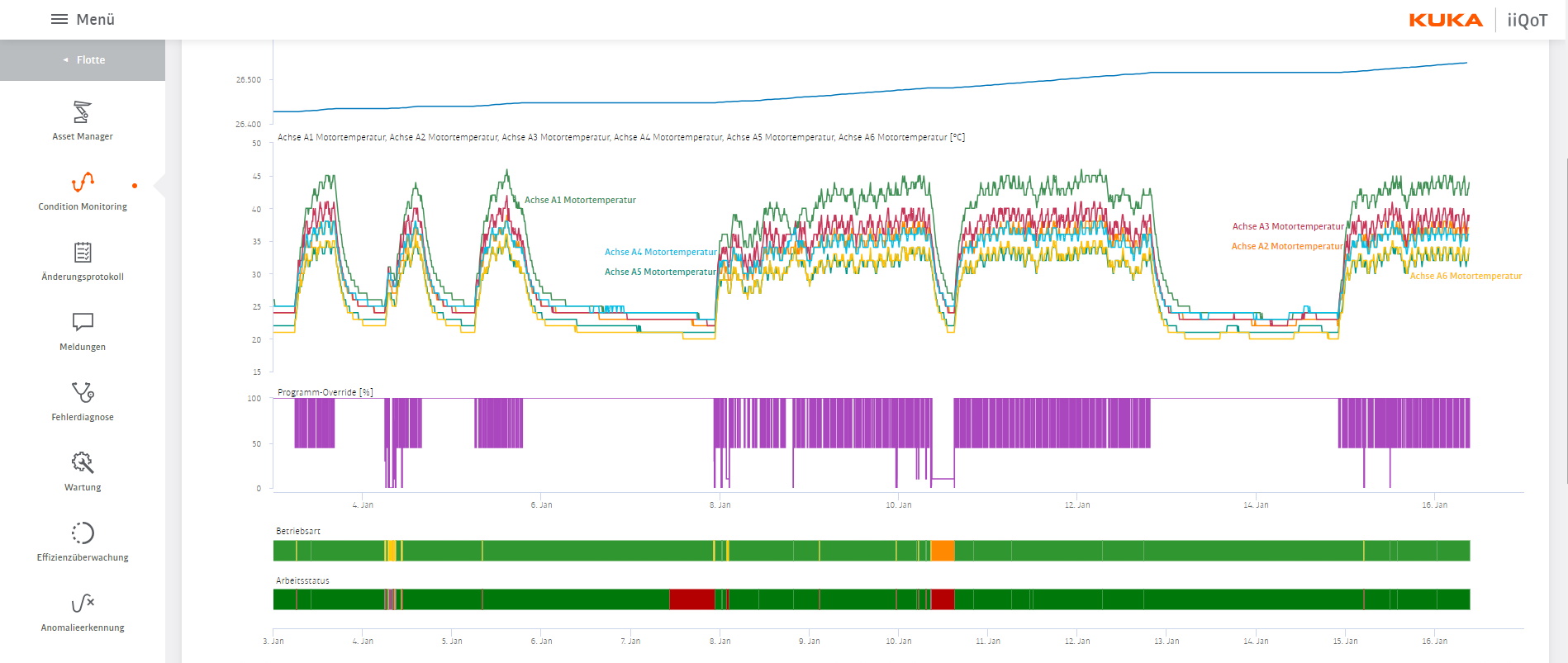

MES sind dynamische Informationssysteme, die Fertigungsabläufe und den Datenfluss in der Produktion überwachen und steuern – vom unbearbeiteten Rohstoff bis zur Fertigware. Dadurch können Hersteller alle Aktivitäten und Vorgänge während der Herstellung ihrer Produkte kontrollieren. Dafür sammelt ein MES wichtige Daten von den Produktionslinien. Um den hohen wirtschaftlichen Wert ihrer Produkte zu schützen, müssen die Hersteller sicherstellen, dass den Geräten und ihrer Herkunft im Netzwerk vertraut werden kann. Das beginnt damit, vom Ort der Datenerhebung bis zum MES zuverlässige und vertrauenswürdige Netzwerkverbindungen einzurichten. Damit sich keine Geräte mit gefälschten Identitäten einschalten und als vorgeblich berechtigter Teil des IIoTs falsche Daten einschleusen können, müssen sich die legitimen Geräte im Netzwerk authentifizieren können. Damit das MES den erhaltenen Informationen vertrauen kann, muss auch die Integrität der Daten vor versehentlichen oder absichtlichen Änderungen bei der Datenweitergabe geschützt werden. Zuletzt müssen sensible Daten verschlüsselt werden, um die Vertraulichkeit der Informationen sicherzustellen.

Wie Hersteller Vertrauen im Netzwerk umsetzen

Eine attraktive Lösung für zuverlässige und vertrauenswürdige Verbindung von IIoT-Geräten ist der Einsatz eines eigens dafür eingerichteten 5G-Campus-Netzes. Im Gegensatz zu einem WLAN-Netz wird ein Mobilfunknetz zentral von intelligenten Basisstationen gesteuert, überwacht und an die verschiedenen Übertragungsbedingungen angepasst. Das liefert eine hervorragende Übertragungsqualität, während WLAN nur kurze Distanzen und eine überschaubare Anzahl von Geräten, wie sie in Heimnetzwerken üblich ist, unterstützt. Die Sicherheitsaspekte im Hinblick auf die Teilnahmeberechtigung von 5G-Campus-Netzen werden entweder durch die im Mobilfunk etablierten SIM- oder in die Geräte integrierte eSIM-Karten legitimiert und kontrolliert. Mithilfe einer durch den Hersteller der Netzwerkkomponenten betriebenen oder bereitgestellten Public-Key-Infrastruktur (PKI) kann der Betreiber des 5G-Netzwerkes den notwendigen Berechtigungsnachweis für einen Teilnehmer oder ein Gerät so anpassen, dass sie auf die Anforderungen der in seiner Fabrik verwendeten Anwendungen passt. Ein Merkmal von 5G-Netzwerken sind die neuen Design-Paradigmen von Zero Trust sowie eine dienstbasierte Architektur. Die dienstbasierte Architektur setzt auf logische Dienste anstatt physische Knotenpunkte, die einen Dienst ausführen. So kann die User Plane Function (UPF) aus dem mobilen Kernnetz nun bis in das private Mobilfunknetz einer Fabrik ausgerollt werden. Das Zero-Trust-Paradigma wiederum erzwingt bei jedem Verbindungsversuch eine Authentifizierung der beteiligten Parteien, einen Integritätsschutz für alle Daten und die Verschlüsselung der Daten, um die Vertraulichkeit sicherzustellen. Die auf den SIM-Karten durch das PKI-System gespeicherten Anmeldeinformationen sorgen dafür, dass diese Sicherheitsaspekte umgesetzt werden können.

Edge Computing beschleunigt die Datenverarbeitung

Ein 5G-Campus-Netz, das nur den Fabrikbereich abdeckt, in Kombination mit der lokalen Verarbeitung der gesammelten Daten durch Multi-access Edge Computing (MEC), eröffnet neue Möglichkeiten wie den Einsatz einer KI oder von AR-Anwendungen. MEC schafft Cloud-Umgebungen direkt am lokalen „Netzwerkrand“ oder auf dem Gelände des Kunden. Dadurch werden Latenzzeiten minimiert und die Bandbreite optimiert, weil Daten und Anwendungen näher an den Endgeräten anstatt in einem zentralen Rechenzentrum verarbeitet werden. Mithilfe der MEC-Verarbeitung könnte z.B. eine Videoübertragung während der Qualitätskontrolle in Echtzeit analysiert werden, um fehlerhafte Teile zu erkennen. Das vermeidet frühzeitig Ausschuss im weiteren Fertigungsprozess. Wenn MEC in der Fabrik umgesetzt wird, bedeutet dies, dass die Fabrik unabhängig vom öffentlichen Mobilfunknetz des Betreibers wird. Alle Kundendaten werden lokal in der Fabrik gesammelt und verarbeitet, was die Verfügbarkeit und Sicherheit der Daten erhöht. Ein wichtiger Faktor bei jeder lokalen Verarbeitung von Daten ist, dass die verarbeitende Plattform selbst abgesichert ist. Eine bewährte Möglichkeit ist, eine Hardware als Vertrauensanker zu etablieren, die z.B. die MEC-Plattformen hochfährt. Dieser Vertrauensanker kann beispielsweise auf der SIM-Karte oder eSIM implementiert werden. Weiterhin sollte jede eingesetzte Software signiert sein, um die Ausführung nicht legitimer Anwendungen oder sogar böswilliger Malware zu verhindern. Das Signieren von Software sollte als Teil des Entwicklungsprozesses und automatisch ohne manuellen Eingriff erfolgen. Eine entsprechende Lösung wie SignServer von PrimeKey lässt sich leicht in unterschiedlichste Entwicklerumgebungen integrieren.