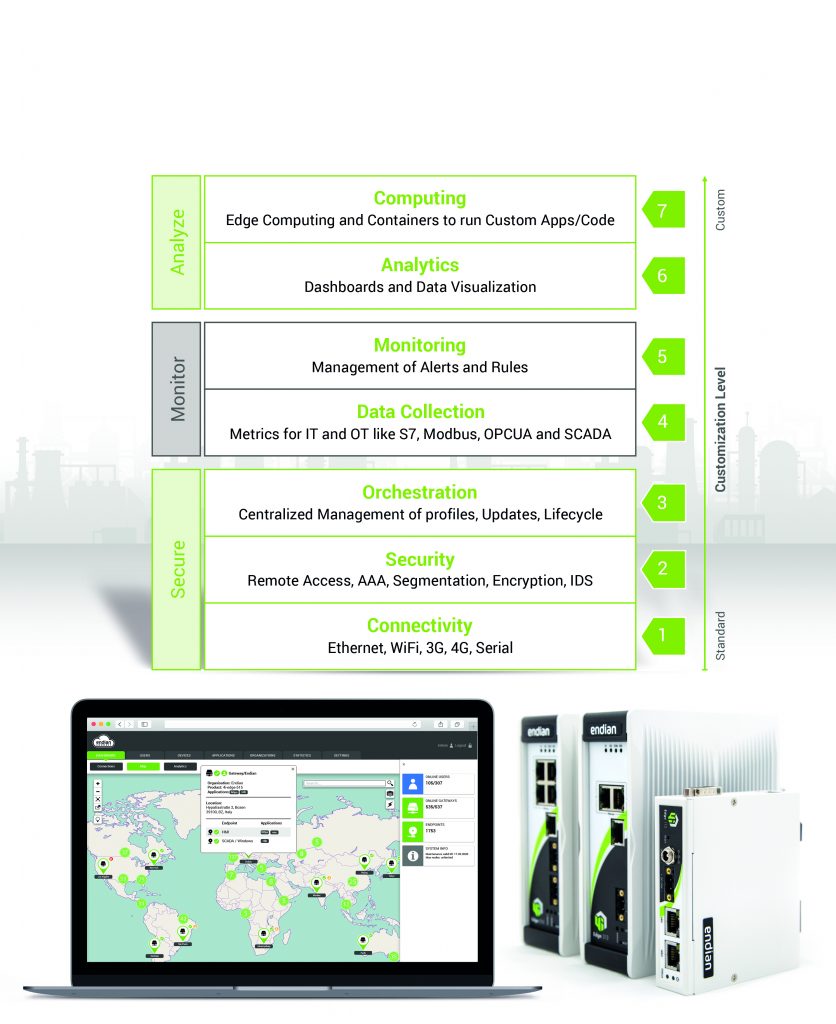

Mit der Digitalisierung lassen sich Abläufe verbessern und die Effizienz steigern. Die gewonnenen Daten können als Grundlage für innovative, datenbasierende Geschäftsmodelle dienen und mittlerweile gibt es eine ganze Reihe von erfolgreichen Anwendungsszenarien. Doch durch die zunehmende Konnektivität der industriellen Steuerungssysteme (ICS) sowie eine immer stärkere Vernetzung zwischen IT und OT erweitert sich die Angriffsfläche für Schadsoftware und Cyberkriminelle. Damit die Vorteile der verbundenen ICS nicht schnell zum Nachteil für die IT-Sicherheit werden, müssen Unternehmen einen mehrstufigen Prozess durchlaufen, wenn sie in die Digitalisierung starten wollen. Mit dem Prinzip „Sichern – Überwachen – Analysieren“ lassen sich Maschinen und Anlagen vernetzen und gleichzeitig absichern. Der Prozess ist in sieben einzelne Schritte unterteilt:

Sichern

Schritt 1: Konnektivität – Maschinen anschließen und verbinden

Bei der Vernetzung ihrer Maschinen und Anlagen haben Industrieunternehmen zwei Herausforderungen zu meistern: Bedingt durch die lange Laufzeit industrieller Infrastruktur sind heterogene Maschinenparks weit verbreitet. Außerdem stehen die Anlagen oft in Umgebungen ohne durchgängige Internetanbindung. Unter diesen Bedingungen sind industrielle IoT-Gateways geeignet, um Maschinen und Anlagen sicher mit dem Internet (IIoT) zu verbinden: Sie kommen mit den unterschiedlichsten Maschinensprachen zurecht und verfügen über eine Vielzahl von Konnektivitätsoptionen, wie beispielsweise Ethernet, Wifi, 3G oder 4G.

Schritt 2: Sicherheit – Remote Zugriff, Segmentierung und Verschlüsselung

Bei der Vernetzung sollte die IT-Security gleich mit eingebaut sein. Deshalb kommen nur IIoT-Gateways in Frage, die über mehrere aufeinander abgestimmte Sicherheitsfunktionen verfügen, sodass ein umfassender Schutz vor Bedrohungen aus dem Netz möglich ist. Gateways wie das Endian 4i Edge X beispielsweise verfügen unter anderem über Firewall, Anti-Virensoftware und ein Intrusion Detection System. Ein weiterer Schritt zu mehr IT-Sicherheit ist die Segmentierung der Unternehmensnetzwerke. Damit lässt sich verhindern, dass sich Schadsoftware problemlos von einer Maschine auf die nächste ausbreitet. Die Basis für eine effiziente Netzwerksegmentierung ist die ganzheitliche Betrachtung eines Netzwerks und seiner Kontaktpunkte innerhalb und außerhalb des Unternehmens. Anschließend gilt es, Netzwerkbereiche mit vergleichbarem Schutzbedarf zu definieren und mithilfe der IIoT-Gateways voneinander abzutrennen. Außerdem ermöglichen IIoT-Gateways einen sicheren Fernzugriff auf die Maschinen. Anwender können damit ihre gesamte Infrastruktur verwalten und überwachen. Tritt bei einer Maschine eine Störung auf, so kann ihn ein Techniker per Fernzugriff beurteilen und gegebenenfalls beheben. Besonders in Zeiten der Pandemie ist diese Funktion sehr vorteilhaft.

Schritt 3: Orchestrierung – Zentrales Management von Nutzerprofilen, Updates und Lifecycles

Mit einem zentralen Management lässt sich das Sicherheitsniveau nochmals steigern. Damit lassen sich unternehmensweite Nutzerprofile und entsprechende Berechtigungen vergeben, die bei Bedarf problemlos geändert oder gelöscht werden können. Gleichzeitig sorgt das regelmäßige und zentrale Einspielen von Updates dafür, dass die Sicherheitsfunktionen der IIoT-Gateways immer auf dem aktuellsten Stand sind. Denn nur so können sie effektiv gegen die sich schnell wandelnden Bedrohungen schützen.

Überwachen

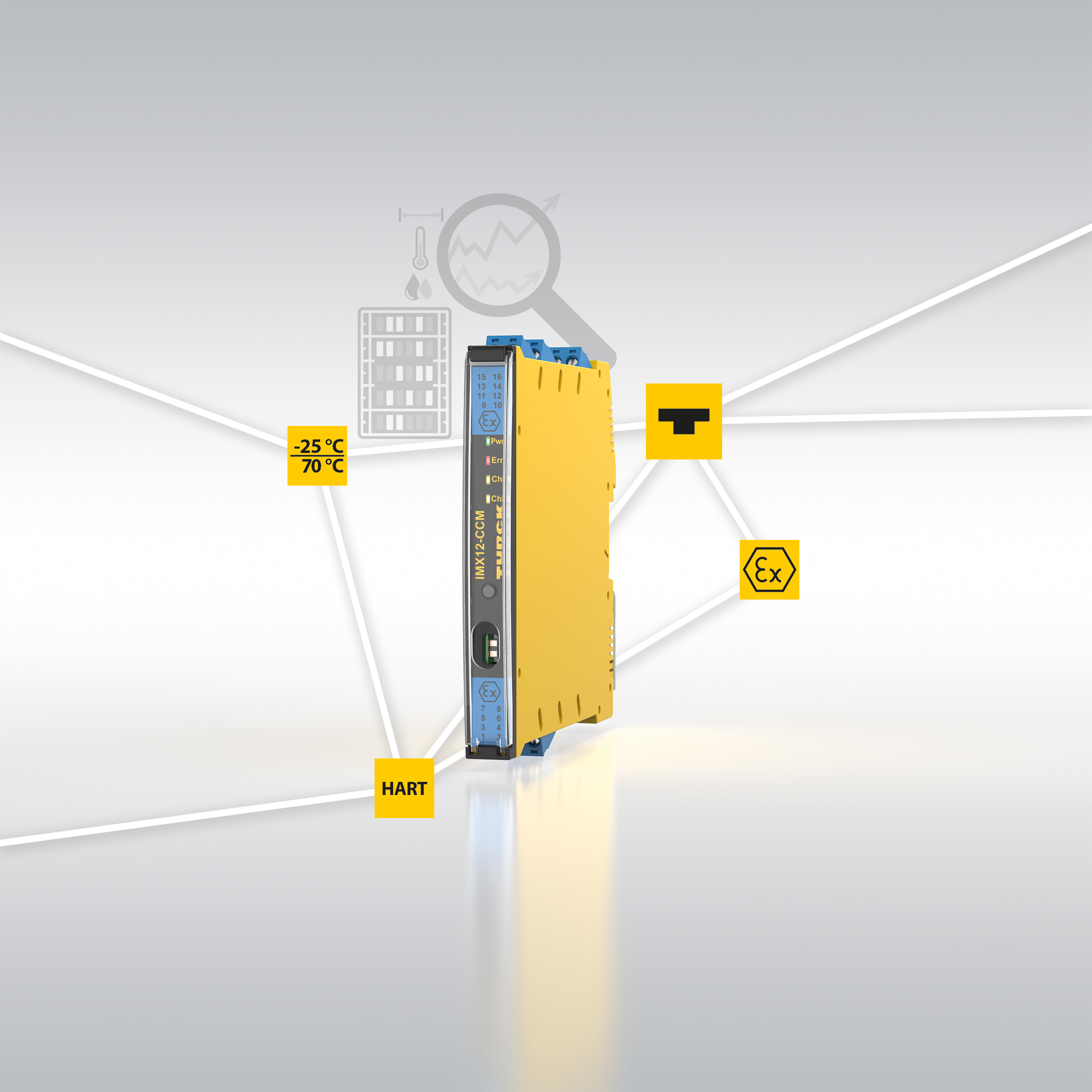

Schritt 4: Datenerhebung – Metriken für IT und OT beherrschen

Im nächsten Schritt lassen sich nun Daten aus den Maschinen erheben. Die IIoT-Gateways sind dabei der Kollektor von Scada-Daten. Die heterogenen industriellen Maschinenparks erfordern Gateways, die mit den unterschiedlichsten Maschinensprachen zurechtkommen, wie beispielsweise S7, Modbus und OPC UA. Für die Übertragung an eine zentrale IoT-Plattform werden die Daten in ein einheitliches Protokoll (MQTT) umgewandelt.

Schritt 5: Monitoring – Management von Alarmen und Regeln

Die industrielle Infrastruktur muss permanent verfügbar sein, um die Geschäftstätigkeit eines Unternehmens zu sichern. Über eine zentrale IoT-Plattform lassen sich Regeln und Alarme verwalten, sodass bei Störungen ein sofortiges Eingreifen möglich wird.

Analysieren

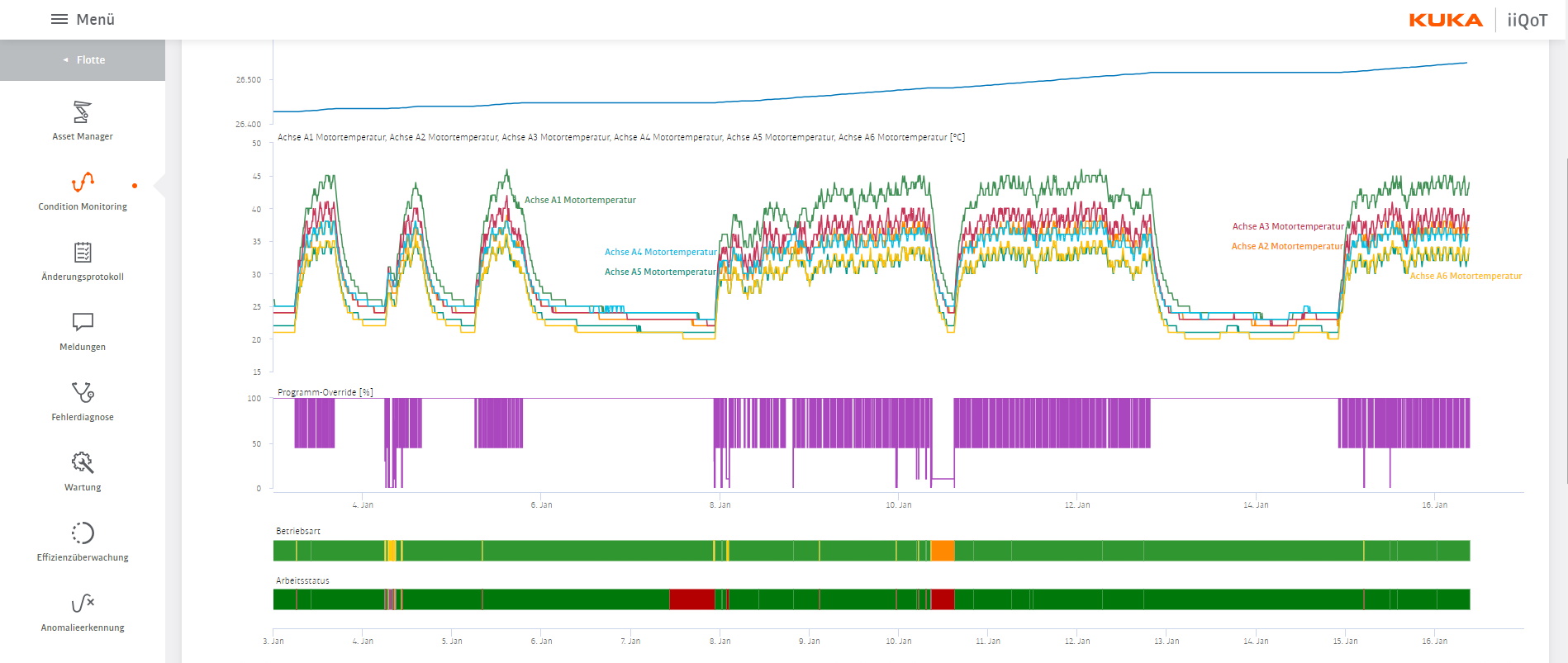

Schritt 6: Analyse – Dashboards zur Datenvisualisierung

Sind alle Daten an einem zentralen Punkt verfügbar, kommt der Schritt der Analyse. Mithilfe von Dashboards lassen sich die Daten einfach visualisieren. Damit werden Muster und Anomalien erkennbar und können dabei helfen, Fehler vorherzusagen und Probleme zu lösen, bevor sie zu größeren Störungen führen. Dieser vorausschauende Wartungsansatz, auch bekannt als Predictive Maintenance, ist derzeit das häufigste Einsatzszenario im Bereich der Industrie 4.0. Ausfallzeiten lassen sich so minimieren und die gesamte Produktivität und Effizienz steigern.

Schritt 7: Computing – Container und APIs

Mit der sicher vernetzten Infrastruktur und der Datenanalyse können Unternehmen von den Vorteilen der Digitalisierung profitieren: Über Edge Computing, der Datenverarbeitung am Rande des Netzwerks, sparen Unternehmen Bandbreite und Lizenzgebühren. Gleichzeitig verbessern sie damit die Echtzeitfähigkeit in der Datenauswertung, da die technisch bedingten Latenzzeiten bei der Übertragung über das Internet wegfallen. Umgekehrt bieten Container-Technologien, z.B. Docker, die Möglichkeit, individuelle Unternehmenssoftware in den verteilten Unternehmensstandorten zu betreiben. Über API-Schnittstellen lassen sich zusätzliche Partner über die IoT-Plattform einbinden und ermöglichen so Kooperationen über Unternehmensgrenzen hinweg.