Die Sicherheit in der OT kennt ganz andere Herausforderungen als die in einer klassischen IT-Umgebung. Besonders die Laufzeiten von industriellen Anlagen unterscheiden sich stark von denen der IT-Ausstattung. In der IT gilt jedes System nach längstens fünf Jahren als überholt und wird ausgetauscht. In der Industrie sind Maschinen und Anlagen deutlich länger in Betrieb, was zu sehr heterogenen Umgebungen führt. Einheitliche Updates für Betriebssystem, Firmware und die so stark von Aktualität abhängige Anti-Virensoftware werden dadurch deutlich erschwert. Auch die über Jahre gewachsenen Netzwerke in Industrieunternehmen stellen ein Sicherheitsrisiko dar: Schadsoftware kann sich über die zahlreichen Vernetzungspunkte schnell über ganze Produktionsanlagen verbreiten. Die Corona-Pandemie hat die Situation weiter verschärft und die eindeutige Abgrenzung zwischen internen und externen Zugriffen weiter aufgelöst. Externes Wartungspersonal brauchte einen stabilen Fernzugriff, ebenso wie die Mitarbeiter, die ihre Arbeit von zu Hause aus erledigen mussten. Endian empfiehlt Unternehmen für die Sicherheit ihrer OT-Umgebungen folgende Maßnahmen umzusetzen.

1. Netzwerke visualisieren

Die graphische Darstellung von Netzwerken hilft, ihre zunehmende Komplexität beherrschbar zu machen. Wer die verschiedenen Komponenten, Sensoren und Verbindungen vor sich sieht, kann die Kommunikation im Unternehmen und über seine Grenzen hinaus leichter nachvollziehen. Unregelmäßigkeiten in den Abläufen lassen sich damit schneller erkennen. Gleichzeitig bildet die Visualisierung die Grundlage für die Netzwerksegmentierung.

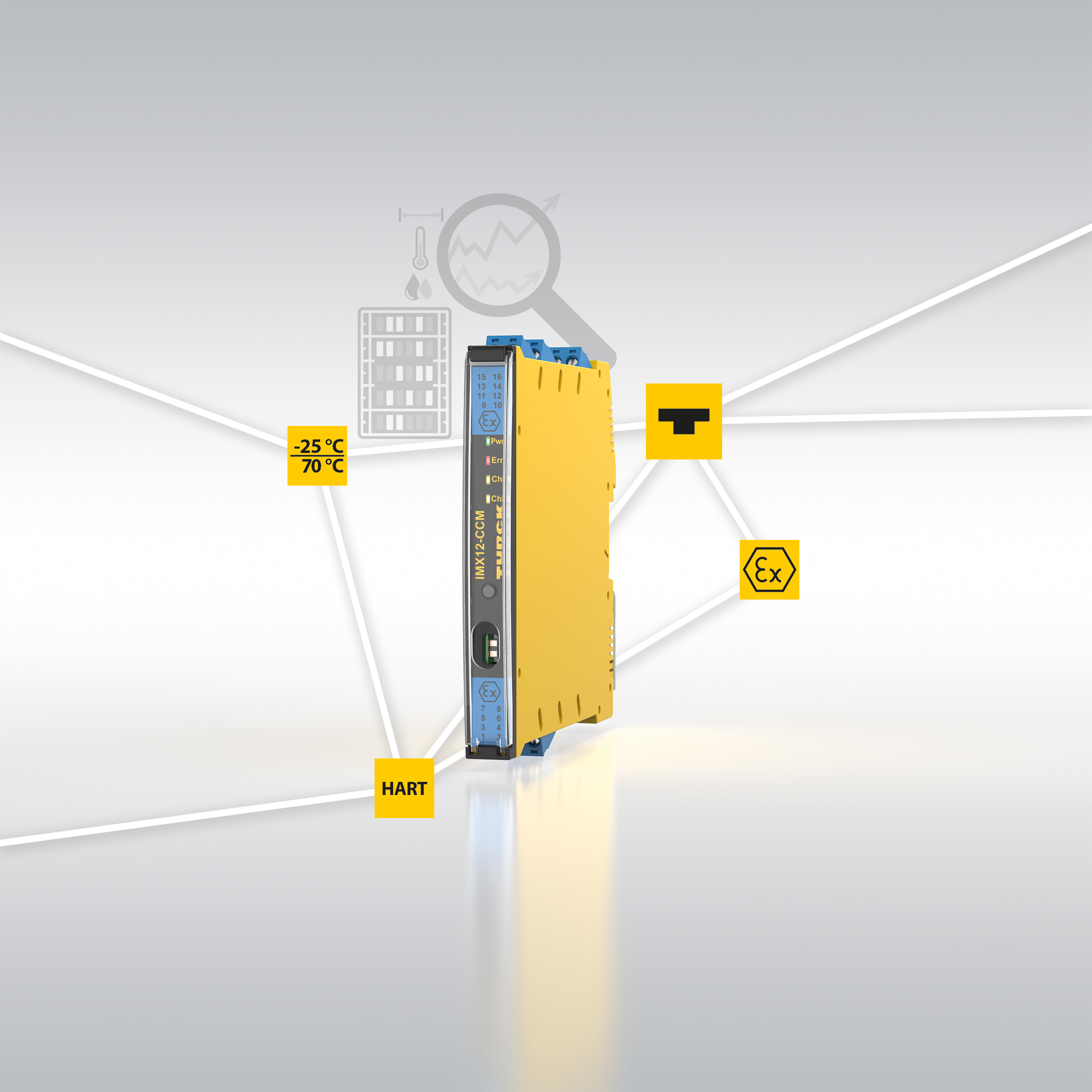

2. Netzwerke segmentieren

Ransomware ist nach wie vor die größte Bedrohung für Unternehmen in Deutschland. Dabei verschlüsseln die Angreifer Unternehmensdaten über einen Schadcode, um anschließend Lösegeld zu erpressen. Oft zielt der Schadcode darauf ab, sich möglichst unauffällig in den Netzwerken zu verbreiten, um einen maximalen Effekt zu erzielen. Die Unterteilung des Betriebsnetzes in einzelne voneinander getrennte Segmente ist deshalb ein grundlegender Schritt zur Gewährleistung der Security im OT-Bereich. Über IoT-Security Gateways, die vor die einzelnen Segmente geschaltet werden, lassen sich Netzwerke unterteilen, ohne dass Änderungen an der Netzwerkstruktur erforderlich sind.

3. Zero-Trust-Konzept einführen

Je weiter die Digitalisierung voranschreitet, desto weniger haben Unternehmensnetzwerke klare Grenzen: Für optimale Planung brauchen Lieferanten und Geschäftspartner Zugriff auf bestimmte Unternehmensressourcen und die Pandemie hat viele Mitarbeiter ins Homeoffice gebracht. Das Zero-Trust-Konzept basiert auf der Annahme, dass kein Zugriff – egal ob intern oder extern- vertrauenswürdig ist. Es setzt nicht mehr auf Standorte, sondern auf Identitäten, Autorisierung und eine sichere Authentifizierung von Nutzern und Maschinen bei jedem Zugriff.

4. Autorisierung und Authentifizierung zentral verwalten

Über die Einrichtung von Benutzerkonten und Credentials lässt sich sicherstellen, dass nur berechtigte Mitarbeiter auf Maschinen und Anlagen zugreifen. Für die Verwaltung brauchen Administratoren ein zentrales Tool, über das sie Rollen und Berechtigungen in Echtzeit eirichten, ändern oder löschen können. Die Einführung von Zugriffsregeln kann die Sicherheit weiter erhöhen. Darüber lässt sich beispielsweise festlegen, dass Mitarbeiter nur von bestimmten Ländern aus Zugriff auf die Netzwerke haben. Regionen, in denen das Unternehmen weder Niederlassungen noch Kunden hat, können ausgeschlossen werden.

5. Zwei-Faktor-Authentifizierung

Unsichere Passwörter sind auch im OT-Umfeld ein hohes Sicherheitsrisiko. Gerade vor dem anhaltenden Homeoffice-Trend sollten Unternehmen auf die Zwei-Faktor-Authentifizierung setzen. Neben einem Passwort brauchen die Anwender einen weiteren Faktor, um sich auf einer Maschine oder in einem Netzwerk anzumelden. Häufig zum Einsatz kommt beispielsweise der sogenannte „Besitz-Faktor“ bei dem den Anwendern ein einmaliges Passwort auf das Smartphone geschickt wird.

6. M2M-Kommunikation mit Zertifikaten

Auch Maschinen kommunizieren zunehmend untereinander. Hier gilt das gleiche Prinzip wie bei der Mensch-Maschine-Kommunikation zu beachten: Für einen Zugriff ist eine entsprechende Berechtigung erforderlich. Zertifikate verleihen jedem Gerät eine eindeutige Identität, um sich gegenüber Maschinen, Systemen und Personen ausweisen zu können.

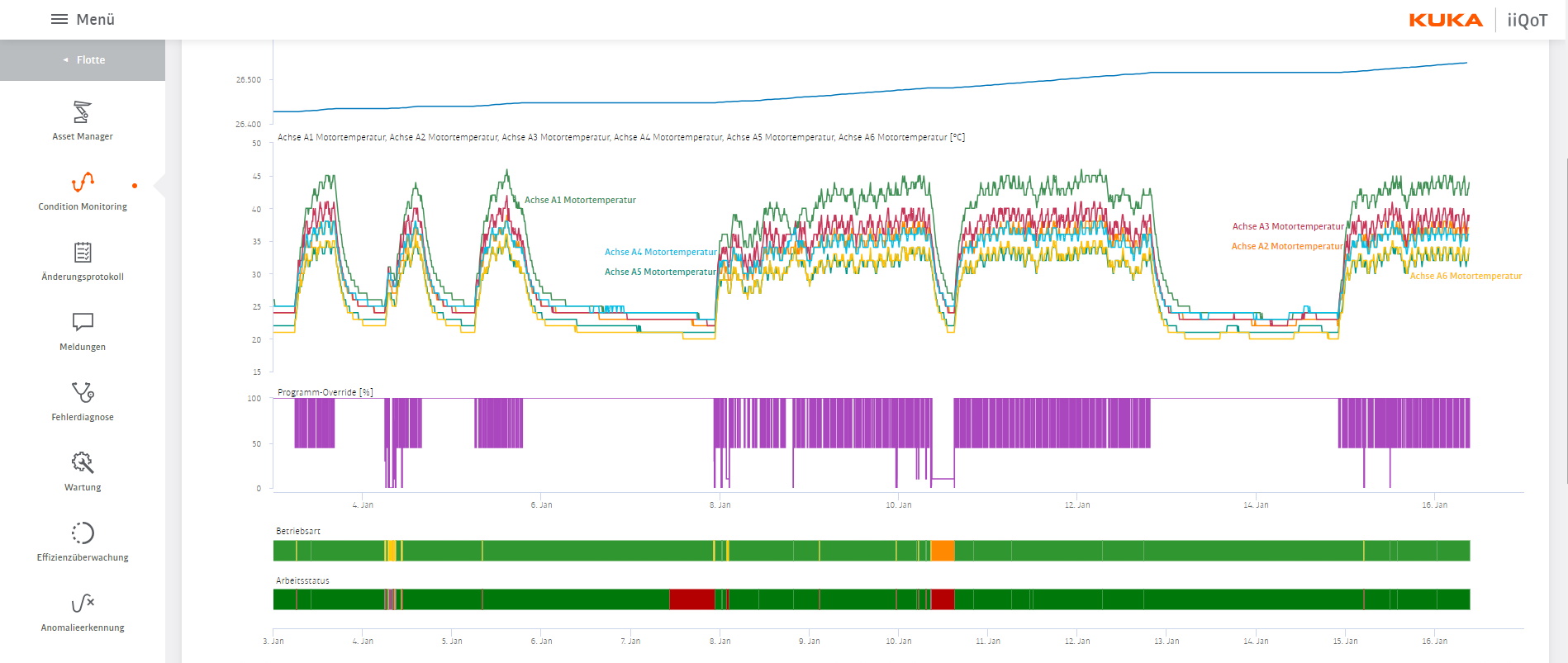

7. Fokus auf Edge Computing

Bevor Daten an eine zentrale Cloud gesendet werden, müssen sie eine Vorabauswertung dort durchlaufen, wo sie erhoben werden, also in der jeweiligen Maschine oder Anlage. Die Vorgehensweise spart Bandbreite und stellt sicher, dass weniger Daten dem Risiko von Diebstahl oder Manipulation während der Übertragung ausgesetzt sind.

8. Kommunikation verschlüsseln

Sobald Daten zwischen Edge und Cloud ausgetauscht werden, sind sie besonderen Risiken ausgesetzt. Ein VPN baut für jede Übertragung einen Verschlüsselungstunnel auf und sorgt so dafür, dass die Daten für all jene unbrauchbar sind, die versuchen, die Kommunikation abzufangen oder mitzuschneiden.

9. On-Premises-Lösung

Unternehmen sollten jederzeit ihre Unabhängigkeit bewahren und selbst entscheiden können, wo ihre sensiblen Daten verwaltet werden. On Premises-Lösungen bieten die maximale Flexibilität, da sie in der Cloud, im eigenen Rechenzentrum oder beim Systemhauspartner einsetzbar sind.

10. Sensibilisierung der Mitarbeiter

Die meisten Schadcodes gelangen über Phishing-Mails ins Unternehmen. Indem die Angreifer falsche Tatsachen oder eine falsche Identität vortäuschen versuchen sie, einen Mitarbeiter zum Öffnen eines infizierten Anhangs oder Links zu bewegen. Regelmäßige Schulungen und Tests können dabei helfen, die Mitarbeiter aktiv in die Cyberabwehr mit einzubeziehen.